DDoS-атака — что это? Последствия и способы защиты

Содержание

DDoS-атака является одним из самых популярных и действенных способов вывести интернет-ресурс из строя. Хакеры дудосят своих жертв с целью вымогательства, шантажа, а иногда и просто ради развлечения.

Что такое DDoS-атака?

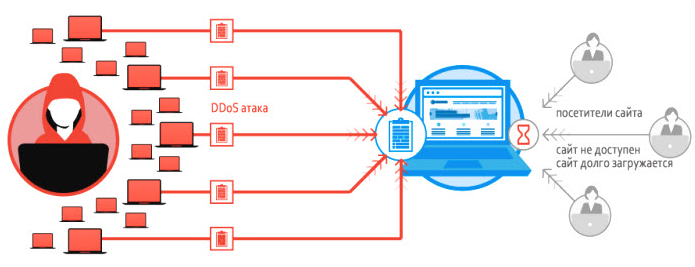

DDoS расшифровывается как «Distributed Denial of Service» и представляет собой хакерскую атаку на вычислительную систему (сервер) с целью вывести ее из строя (довести до «отказа в обслуживании»). В результате действий злоумышленников обычные пользователи полностью теряют доступ к сайту (или другим системным ресурсам), либо он становится затрудненным.

Основные разновидности ДДоС-атак:

- Перенасыщение пропускной полосы (флуд) — отправка на сервер чрезмерного количества ложных или заведомо неправильных запросов приводит к отказу в работе.

- Захват оперативной и физической памяти компьютера путем перегрузки процессора.

- Использование ошибок и различных недостатков в программном коде (эксплойт).

- Атака DNS-серверов с помощью подмены IP-адреса или переполнения полосы пропускания (требует огромного числа участвующих в дудосе компьютеров).

Чаще всего хакеры используют DDoS как способ экономического давления на жертву. Его популярность обусловлена тем, что после него практически не остается юридически значимых улик, и злоумышленники имеют возможность остаться безнаказанными.

На заметку: ознакомьтесь с возможностями технологии VPN, чтобы иметь доступ к заблокированным сайтам.

Как проходят DDoS-атаки?

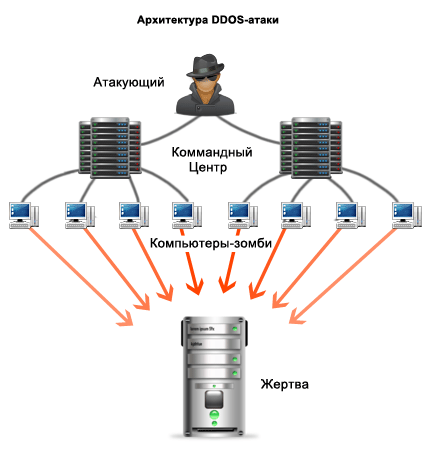

В общем виде DDoS-атака выглядит следующим образом:

- Создание хакерами сети «компьютеров-зомби» (ботнет). Через нее будет выполняться отправка запросов на сервер жертвы. Для этого злоумышленникам понадобится:

- выявить уязвимости в крупной сети;

- захватить устройства при помощи специального софта и получить на них администраторские права;

- установить вирусные программы на «компьютеры-зомби», чтобы удаленно посылать с них нужные запросы в фоновом режиме.

- Отправка команд на захваченные ПК для коллективной атаки на целевой сервер.

- Интернет-ресурс жертвы получает за короткий промежуток времени огромное количество ложных запросов и перестает работать.

Сейчас злоумышленникам даже не обязательно иметь специальные знания и навыки — в Интернете можно найти автоматизированные инструменты для дудоса. Например, существуют платные сервисы, предоставляющие собственные сети «компьютеров-зомби» в аренду анонимным заказчикам.

Последствия DDoS-атак

DDoS-атака приводит к тому, что сайт становится недоступен для пользователей — или его загрузка занимает очень много времени. Хакеры вынуждают сервер работать на пределе возможностей, и в определенный момент его ресурсов становится недостаточно для обработки поступающих запросов. Из-за дудоса владельцы атакованного сайта теряют трафик и деньги. Хакеры могут прекратить ДДоС в обмен на вознаграждение. Если злоумышленники преследуют другие цели (нанесение ущерба компании по заказу конкурента, развлечение, выражение протеста и т.д.), тогда жертве придется самостоятельно останавливать атаку. Помимо потери клиентов, последствиями DDoS являются:

- временная блокировка IP-адреса жертвы провайдером для защиты других пользователей;

- потеря репутации компании;

- кража персональных и финансовых данных;

- необходимость задействовать ресурсы и сотрудников с других проектов для устранения ущерба.

Согласно статистике, средние убытки от ДДоС-атак в денежном выражении составляют 50 тысяч долларов для небольших компаний и 500 тысяч — для крупных организаций.

На заметку: узнайте, какие меры нужно предпринять, если DNS-сервер не отвечает.

Как защититься от DDoS-атак?

Защититься от ДДоС полностью не представляется возможным из-за наличия уязвимостей в используемых компьютерных системах и влияния человеческого фактора со стороны лиц, которые ими управляют. Но противостоять хакерским атакам можно при помощи следующих методов:

- Фильтрация трафика, поступающего с компьютеров злоумышленников. Для этого используются межсетевые экраны (блокируют определенные потоки) и списки ACL (анализируют второстепенные протоколы, не замедляя работу сервера).

- Программное обеспечение. На рынке аппаратного ПО представлены инструменты, предназначенные для защиты от ДДоС: DefensePro, Периметр, SecureSphere и т.д.

- Установка доступа к администраторскому интерфейсу только через внутреннюю сеть или через VPN.

- Написание безопасного программного кода с последующим тестированием на ошибки и уязвимости. Также необходимо предусмотреть возможность отката программного обеспечения.

- Использование сервисов CDN (сеть доставки контента). Позволяет распределить трафик по множеству серверов, создавая барьер между пользователями и основным сервером.

- Установка сильных паролей на администраторские аккаунты и их регулярная замена.

- Ответные меры. Можно обратиться за помощью к компаниям, которые осуществляют поиск исполнителей и организаторов хакерских атак.

- Дублирование систем, которые будут обслуживать сервер даже в том случае, когда отдельные элементы станут недоступными в результате дудоса.

На заметку: если вам не хватает места для своих файлов на жестком диске, узнайте, как хранить информацию в облаке.

Самые знаменитые DDoS-атаки

Среди огромного числа DDoS-атак можно выделить несколько наиболее значимых, удостоившихся попадания на первые полосы в СМИ:

- В 2002 году группа хакеров предприняла первую масштабную попытку вывести из строя корневые DNS-серверы. Их целью было прекратить работу всего Интернета, используя бот-сеть для отправки ложного трафика. Злоумышленникам удалось на некоторое время задудосить 7 из 13 корневых серверов. Повторная попытка вывести из строя Всемирную сеть состоялась в 2012 году, но не увенчалась большим успехом.

- В феврале 2000-го произошла одна из первых знаменитых ДДоС-атак. 16-летний хакер, называвший себя Mafiaboy, использовал широко распространенную в то время уязвимость программного обеспечения «Y2K-совместимость», а также софт Sinkhole для флуда. Атака продлилась около 7 дней, в течение которых молодой преступник смог «положить» такие гигантские ресурсы, как Amazon, eBay, CNN. Всего было взломано порядка 50 сетей. Через 2 месяца сотрудники ФБР нашли Mafiaboy и арестовали его — хакер открыто хвастался своим успехом в Сети.

- Компания Go Daddy, входящая в число крупнейших хостинг-провайдеров мира, пострадала от DDoS-атаки в ноябре 2012 года. Временно недоступным оказался не только сайт фирмы, но и еще 33 миллиона доменов, зарегистрированных через него.

- В апреле 2007-го в Эстонии прошла ДДоС-атака на почве политических протестов. На улицах страны происходили массовые стычки между русскими и эстонцами, причиной которых стал перенос советских памятников Второй мировой войны. Через 2 дня после начала протеста группа хакеров задудосила важнейшие правительственные, новостные и банковские сайты страны. Помимо всего, злоумышленники разместили на захваченных ресурсах фальшивые извинения от имени эстонских политиков. Длительность атаки составила 3 недели.

- Хакеры, называвшие себя Cyber fighters, организовали в 2012-2013 годах DDoS-операцию Ababil. Атака стала ответом на антиисламское видео, снятое пастором Терри Джонсом, и была направлена на крупные финансовые институты Америки. Из-за дудоса временно нарушилась работа сайтов организаций U.S. Bancorp, Bank of America, PNC Financial Services, SunTrust Bank и других. Cyber fighters продолжали атаки до тех пор, пока скандальное видео не было удалено с YouTube его автором. Через некоторое время DDoS повторился (но уже в меньших масштабах) из-за размещенных на Ютубе копий.

На заметку: если вы хотите присвоить своему компьютеру доменное имя, узнайте больше о технологии DynDNS.

Подводим итоги

ДДоС-атаки преследуют цель довести вычислительную систему до отказа путем ее перегрузки. В большинстве случаев хакеры стремятся прекратить работу сайта-жертвы для нанесения финансового и репутационного ущерба. Чтобы защититься от DDoS, необходимо выполнить комплекс профилактических мер: устранить ошибки в программном коде, избавиться от различных уязвимостей в сетевых узлах, минимизировать влияние человеческого фактора. Отфильтровать и отсеять трафик злоумышленников помогают межсетевые экраны, а также используются сервисы CDN.